Memory leak (rò rỉ bộ nhớ) là một trong những lỗi lập trình phổ biến nhất. Nó xảy ra khi một chương trình yêu cầu cấp phát bộ nhớ động (sử dụng malloc hoặc calloc) nhưng sau đó không giải phóng (free) vùng nhớ đó khi không còn nhu cầu sử dụng.

Bài viết này sẽ phân tích bản chất của memory leak ở cấp độ hệ điều hành.

Ví dụ về một đoạn mã gây memory leak:

int example_leak()

{

/* Yêu cầu cấp phát 1000 bytes bộ nhớ */

int *ptr = malloc(1000);

/* Không có lệnh free(ptr) */

return 0;

}

Trong hàm example_leak, 1000 bytes bộ nhớ được yêu cầu. Vùng nhớ đó được trỏ đến thông qua con trỏ ptr (một biến local trên stack). Tuy nhiên, hàm này không có câu lệnh free() để giải phóng vùng nhớ.

Khi hàm example_leak kết thúc, biến con trỏ ptr sẽ bị xóa khỏi stack, tuy nhiên, vùng nhớ 1000 bytes mà nó trỏ đến thì vẫn còn đó (vẫn bị đánh dấu là “đã cấp phát”). Vì không còn con trỏ nào tham chiếu đến vùng nhớ này, chúng ta không thể truy cập hay giải phóng nó được nữa. Lúc này, 1000 bytes đã bị “leak”.

1. Hai loại Memory Leak: Virtual Address và Physical Memory

Về cơ bản, có hai loại memory leak cần phân biệt: leak không gian địa chỉ ảo (virtual address space) của tiến trình và leak bộ nhớ vật lý (physical memory).

A. Leak không gian địa chỉ ảo (Virtual Address Leak)

Quay lại hàm example_leak sử dụng malloc() ở trên.

Sau khi hàm malloc(1000) trả về thành công, thực chất chưa có vùng nhớ vật lý nào được cấp phát cả. Đây là do cơ chế Deferred Memory Allocation (trì hoãn cấp phát bộ nhớ).

Thứ duy nhất được cấp phát tại thời điểm này là một dải địa chỉ ảo (virtual address) trong bảng quản lý bộ nhớ (process address table) của tiến trình. Con trỏ ptr sẽ trỏ vào địa chỉ ảo đầu tiên của dải địa chỉ đó.

Chỉ khi nào chương trình thực sự truy cập vào vùng nhớ đó (ví dụ: strcpy(ptr, "Hello world");), hệ điều hành (OS) mới thực sự tìm và cấp phát một vùng nhớ vật lý tương ứng.

- Kết luận: Hàm

example_leak(nếu không truy cậpptr) chỉ gây ra leak không gian địa chỉ ảo. - Hậu quả: Tiến trình sẽ bị terminate (crash) khi nó sử dụng hết dải địa chỉ ảo được phép. Ví dụ, trên hệ thống 32-bit, một tiến trình thường có 3GB không gian địa chỉ ảo cho user-space. Nếu liên tục

mallocmà khôngfree(dù không truy cập), đến khi hết 3GB này, OS sẽ gửi tín hiệu chấm dứt và “giết” tiến trình.

B. Leak bộ nhớ vật lý (Physical Memory Leak)

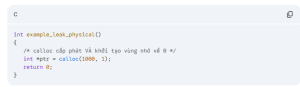

Bây giờ, hãy sửa lại hàm example_leak một chút, thay malloc bằng calloc:

Khi thay bằng calloc(), điều gì sẽ xảy ra?

Hàm calloc() ngoài việc cấp phát bộ nhớ, nó còn thực hiện thêm một bước là memset toàn bộ vùng nhớ đó về 0. Chính hành động “truy cập” để memset này đã kích hoạt cơ chế page fault, buộc hệ điều hành phải cấp phát ngay lập tức một vùng nhớ vật lý thật sự.

- Kết luận: Trong trường hợp này, hàm

example_leak_physicalgây ra leak bộ nhớ vật lý. - Hậu quả: Nếu việc leak này diễn ra liên tục, OS sẽ dần cạn kiệt bộ nhớ vật lý trống. Khi hết bộ nhớ vật lý, OS sẽ dừng toàn bộ các yêu cầu cấp phát bộ nhớ mới trong hệ thống (từ mọi tiến trình). Điều này dẫn đến việc toàn bộ hệ thống bị “treo” và thường sẽ tự động khởi động lại.

2. Bản chất Quản lý Bộ nhớ của OS

Chúng ta có thể hình dung OS quản lý bộ nhớ vật lý thông qua hai danh sách chính:

- Danh sách 1 (Used List): Gồm những vùng nhớ vật lý đang được sử dụng. Tất cả các địa chỉ bộ nhớ vật lý trong danh sách này đều đã được ánh xạ (map) tới các địa chỉ ảo tương ứng trong bảng phân trang của một tiến trình nào đó.

- Danh sách 2 (Free List): Gồm những vùng nhớ vật lý còn trống, chưa được sử dụng. Chúng không được gán cho bất kỳ địa chỉ ảo nào.

Các hàm cấp phát bộ nhớ (malloc/calloc) về cơ bản sẽ tìm trong Danh sách 2 một đoạn bộ nhớ vật lý phù hợp, gán cho nó một địa chỉ ảo, và sau đó chuyển nó sang Danh sách 1.

Một vùng nhớ vật lý bị “leak” khi nó vẫn nằm trong Danh sách 1, nhưng lại không còn bất kỳ ai (con trỏ) tham chiếu đến nó nữa.

3. Phân biệt Memory Leak ở User-Space và Kernel-Space

Việc hiểu rõ bản chất của leak giúp chúng ta phân biệt hai mức độ nghiêm trọng của lỗi này:

A. Memory Leak ở User-Space

- Nguyên nhân: Gây ra bởi các tiến trình ứng dụng (applications).

- Cơ chế xử lý: Hệ điều hành luôn theo dõi toàn bộ thông tin về bộ nhớ mà mỗi tiến trình đã cấp phát.

- Hậu quả: Một tiến trình có thể gây memory leak, nhưng ngay khi tiến trình đó kết thúc (dù là exit bình thường hay bị crash), OS sẽ tự động thu hồi và giải phóng toàn bộ memory mà tiến trình đó đã cấp phát (dựa trên thông tin OS đã lưu lại). Do đó, memory leak ở user-space chỉ ảnh hưởng trong phạm vi tiến trình đó và sẽ được dọn dẹp hoàn toàn khi tiến trình chết.

B. Memory Leak ở Kernel-Space

- Nguyên nhân: Gây ra bởi chính mã nguồn của kernel (ví dụ: một module, một device driver bị lỗi).

- Cơ chế xử lý: Toàn bộ kernel-space hoạt động như một “tiến trình” duy nhất, và tiến trình này chỉ kết thúc khi hệ thống khởi động lại (reboot).

- Hậu quả: Nếu một vùng memory bị leak dưới kernel-space, nó sẽ nằm đó vĩnh viễn cho đến khi hệ thống được reboot. OS không có cơ chế nào để “dọn dẹp” chính nó. Leak ở kernel-space sẽ tích tụ theo thời gian, làm cạn kiệt bộ nhớ vật lý của toàn hệ thống và là một lỗi cực kỳ nghiêm trọng.